Mit wachsendem Erfolg werden System-Plattformen für Malware-Entwickler von immer größer werdendem Interesse. Durch eine hohe Verbreitung lassen sich entsprechend viele potentielle Opfer erreichen, was letzten Endes zu deren Schaden wird. Derartiges lässt sich insbesondere bei Android beobachten, denn das offene Betriebssystem für Smartphones wird immer häufiger Ziel von Malware.

Dabei reicht das Spektrum von „harmlosen“ Spam-Nachrichten über die Notification Bar über klassische Viren bis hin zu perfiden Trojanern. Von der letzten Kategorie an mobiler Malware haben die Sicherheitsexperten von Kaspersky nun ein besonders perfides und komplexes Exemplar zugeschickt bekommen. Bei dem „Backdoor.AndroidOS.Obad.a“ bezeichneten Trojaner handelt es sich um den komplexesten mobilen Schädling bisher überhaupt, wie Kaspersky nach einer tiefergehenden Analyse berichten kann. Einfallstor für den Schädling ist das insbesondere bei Entwicklern und Software-Analysten beliebte Tool DEX2JAR in Kombination mit nicht näher genannten Zero-Day-Lücken in Android selbst. Mit dem Tool DEX2JAR lassen sich Android-Apps (*.apk) in Java-Applets (*.jar) konvertieren.

Die Sache mit den Updates

Welche Android-Versionen und über welche Lücken ins Android-System Obad.a eindringen kann, hat Kaspersky bisher nicht verraten. Lediglich Google wurde über die Zero-Day-Lücke informiert. Ob die Lücke mit Android 4.3 Jelly Bean oder einem neuen Mini-Update für bestehende Android-Versionen geschlossen wird, ist nicht bekannt. Der Großteil der Android-Smartphones dürfte jedoch nicht mit einem Bugfix beglückt werden. Obad.a selbst erlangt nach dem Befall des Systems Root-Rechte, ist ohne selbige zudem nicht vom infizierten Android-Gerät zu entfernen.

Nach dem sich der Schädling eingenistet hat, kann die Software etliche Dinge anstellen, unter anderem Premium-SMS verschicken oder das Display für kurze Zeit ohne Funktion unbrauchbar machen. Über eine von Bot-Netzen her bekannte Infrastruktur mit C&C (Command & Control) Servern kann der Schädling neue Anweisungen der Malware-Programmierer erhalten. Dabei werden folgende Geräte-Informationen über das infizierte Gerät an besagte C&C-Server geschickt und das verschlüsselt:

- Die MAC-Adresse

- Betreibername

- IMEI-Nummer

- Konto-Guthaben des Nutzers

- Telefonnummern

- Ortszeit

Hat der Schädling erfolgreich Kontakt zu den C&C-Servern aufnehmen können, sind weitere nachladbare Anweisungen wie das ausführen von Remote-Shell-Befehlen, das öffnen bestimmter Internet-Adressen oder der Download bestimmter Dateien möglich. Hier die Liste der (bisher?) bekannten C&C-Kommandos:

- Textnachricht senden (Parameter enthalten Text und Ziffern, Antworten werden sofort gelöscht)

- PING

- Kontostand in US Dollar erhalten

- Als Proxy agieren (senden von speziellen Daten zu einer speziellen Adresse und übertragen der Antwort)

- Mit einer speziellen Adresse verbinden (clicker)

- Herunterladen und installieren einer Datei von den Servern

- Eine Liste der auf dem Smartphone installierten Apps an die Server senden

- Informationen über vonm C&C Server ausgewählten Apps übertragen

- Übermitteln der Kontaktdaten des Benutzers an die Server

- Remote Shell: Ausführen von Kommandos über die Konsole durch Cyberkriminelle

- Übertragen einer Datei, um sämtliche Bluetooth-Geräte zu entfernen

Eine bisher unerreichte Komplexität

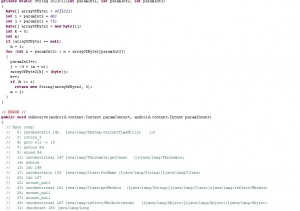

Und das könnte auch nur die Spitze des Eisbergs sein, denn der Quellcode von Obad.a selbst ist teilweise verschlüsselt, wie Kaspersky anhand einiger Beispiele aus dem Quellcode des Schädlings zeigt. Insbesondere Methoden und Klassennamen der Malware haben die Entwickler bewusst verschleiert, um die Neutralisation von Obad.a zu erschweren. Bisher ist der Schädling laut den Angaben von Kaspersky nur in Russland aufgetaucht, was andere Teile der Welt jedoch nicht ausschließen lässt. Wie eigentlich fast immer erfolgte die Infizierung über eine manuelle Installation einer App außerhalb des Play Stores von Google.

Leave a Reply